Administración de riesgos de ti

|

|

Este artículo también puede ser técnica para la mayoría de los lectores a entender. (Noviembre de 2013) |

El Administración de riesgos de ti es la aplicación de gestión del riesgo Para Tecnología de la información contexto para gestionar Riesgo, es decir:

- El riesgo del negocio asociado con el uso, propiedad, operación, implicación, influencia y adopción de ti dentro de una empresa

Administración de riesgos de ti puede ser considerado un componente de una más amplia gestión de riesgos empresariales sistema.[1]

El establecimiento, mantenimiento y actualización continua de un SGSI. proporcionar una indicación fuerte que una empresa está utilizando un enfoque sistemático para la identificación, evaluación y gestión de los riesgos de seguridad de la información.[2]

Se han propuesto diferentes metodologías gestionar los riesgos, cada una de ellas dividida en procesos y pasos.[3]

Según Riesgo es,[1] abarca no sólo el impacto negativo de las operaciones y prestación de servicios que puede traer destrucción o reducción del valor de la organización, pero también el benefit\value permitiendo el riesgo asociado a faltantes oportunidades para utilizar la tecnología para habilitar o mejorar negocios o el IT gestión de proyectos para aspectos como gastan de más o tardía entrega con impacto en el negocio adversas.

Porque riesgo está estrictamente ligada a la incertidumbre, Teoría de la decisión debe ser aplicado para gestionar el riesgo como una ciencia, es decir, racionalmente decisiones bajo incertidumbre.

En términos generales, riesgo es el producto de los tiempos de probabilidad impacto (Riesgo = probabilidad * impacto).[4]

La medida de un riesgo IT puede determinarse como un producto de la amenaza, vulnerabilidad y activo valores:[5]

Riesgo = amenaza * vulnerabilidad * activo

Un marco de gestión de riesgo más actual para él riesgo sería el marco TIK: riesgo = ((Vulnerability * Threat) / contador medida) * valor de los activos en riesgo [6] Él riesgo

Contenido

- 1 Definiciones

- 2 Gestión del riesgo como parte de la gestión de riesgo empresarial

- 3 Metodología de gestión de riesgo

- 4 Establecimiento del contexto

- 4.1 Organización para la gestión de la seguridad

- 5 Evaluación de riesgos

- 5.1 ISO 27005 marco

- 5.1.1 Identificación de riesgos

- 5.1.2 Estimación de riesgos

- 5.1.3 Evaluación del riesgo

- 5.2 Marco NIST SP 800 30

- 5.1 ISO 27005 marco

- 6 Mitigación de riesgos

- 6.1 ISO 27005 marco

- 6.2 Marco NIST SP 800 30

- 7 Comunicación de riesgos

- 8 El riesgo de monitoreo y revisión

- 9 Evaluación de IT

- 10 Integración de gestión de riesgos en el ciclo de vida de desarrollo de sistema

- 11 Crítica de la gestión de riesgos como una metodología

- 12 Métodos de gestión de riesgo

- 13 Estándares

- 14 Leyes

- 15 Véase también

- 16 Referencias

- 17 Enlaces externos

Definiciones

El Certificado Auditor de sistemas de información Revisión Manual 2006 proporciona la siguiente definición de administración de riesgos: "Gestión de riesgos es el proceso de identificación vulnerabilidades y amenazas a los recursos de información utilizados por una organización en el logro de los objetivos del negocio y decidir qué contramedidasSi alguno, a tomar para reducir el riesgo a un nivel aceptable, basado en el valor de los recursos de información a la organización. "[7]

Hay dos cosas en esta definición que pueda necesitar alguna aclaración. Primero, la proceso de riesgo es una constante gestión iterativa proceso. Debe repetirse indefinidamente. El ambiente de negocios es constantemente cambiante y nuevo amenazas y vulnerabilidad surgen todos los días. Segundo, la elección de contramedidas (controles) utilizado para administrar riesgos deben lograr un equilibrio entre productividad, costos, efectividad de la contramedida y el valor del activo informativo protegido.

Gestión del riesgo es el proceso que permite los administradores equilibrar los costos operativos y económicos de las medidas de protección y lograr aumentos en la capacidad de la misión mediante la protección de los datos que apoyan a las misiones de sus organizaciones y sistemas. Este proceso no es exclusivo del entorno de ti; de hecho lo invade la toma de decisiones en todos los ámbitos de nuestra vida cotidiana.[8]

El jefe de una unidad organizativa debe asegurarse de que la organización tiene las capacidades necesarias para cumplir con su misión. Estos propietarios de misión deben determinar las capacidades de seguridad que deben tener sus sistemas informáticos para proporcionar el nivel deseado de apoyo a las misiones frente al mundo real amenazas. Mayoría de las organizaciones tiene presupuestos ajustados para ella la seguridad; por lo tanto, él gasto en seguridad debe revisarse tan minuciosamente como otras decisiones de gestión. Una metodología de gestión de riesgo bien estructurado, cuando se utiliza con eficacia, puede ayudar a identificar adecuada gestión controles para proporcionar las capacidades de seguridad de misión esencial.[8]

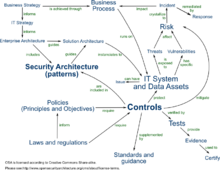

Gestión del riesgo en el mundo es bastante complejo, multi ante actividad, con muchas relaciones con otras actividades complejas. La imagen muestra las relaciones entre los diferentes términos relacionados.

Centro de formación y entrenamiento de aseguramiento de la información nacional riesgo se define en el campo como:[9]

- El proceso total para identificar, controlar y minimizar el impacto de eventos inciertos. El objetivo del programa de gestión de riesgo es reducir el riesgo y obtener y mantener la aprobación de la DAA. El proceso facilita la gestión de los riesgos de seguridad por cada nivel de gestión a lo largo del ciclo de vida del sistema. El proceso de aprobación consta de tres elementos: Análisis de riesgos, certificación y aprobación.

- Un elemento de la ciencia gerencial preocupada con la identificación, medición, control y minimización de eventos inciertos. Un programa de administración de riesgos efectivo comprende los siguientes cuatro fases:

- a Evaluación, del riesgo que se derive de una evaluación de amenazas y vulnerabilidades.

- Decisión de la administración.

- Implementación del control.

- Revisión de efectividad.

- El proceso total de identificar, medir y minimizar eventos inciertos que afectan a los recursos de AIS. Incluye Análisis de riesgos, análisis de costos beneficios, selección de salvaguardia, salvaguardar la prueba de seguridad y evaluación, implementación y revisión de sistemas.

- El proceso total de identificar, controlar y eliminar o minimizar eventos inciertos que pueden afectar los recursos del sistema. lt incluye análisis de riesgos, costos de análisis de costo-beneficio, selección, implementación y prueba, evaluación de seguridad de salvaguardias y revisión de la seguridad global.

Gestión del riesgo como parte de la gestión de riesgo empresarial

Algunas organizaciones tienen, y muchos otros deben tener, una completa Gestión de riesgos empresariales (ERM) en el lugar. Las categorías de cuatro objetivos dirigida, según Comité de Sponsoring Organizations of the Treadway Commission (COSO) son:

- Estrategia - objetivos de alto nivel, alineada con y apoyar a la misión de la organización

- Operaciones - uso eficaz y eficiente de los recursos

- Financial Reporting - fiabilidad de la información operativa y financiera

- Cumplimiento - cumplimiento con leyes y reglamentos aplicables

Según Correr el riesgo marco por ISACA,[10] ES riesgo es transversal a todas las cuatro categorías. El riesgo es debe gestionarse en el marco de gestión de riesgos empresariales: Apetito de riesgo y sensibilidad del riesgo de la empresa debe guiar el proceso de gestión de riesgo de ti. ERM debe proporcionar el contexto y los objetivos del negocio que gestión del riesgo

Metodología de gestión de riesgo

El término metodología significa un conjunto organizado de principios y normas la unidad de acción en un campo particular del conocimiento.[3] Una metodología no describe métodos específicos; Sin embargo especifican varios procesos que deben seguirse. Estos procesos constituyen un marco genérico. Ellos pueden desglosarse en los subprocesos, pueden combinarse o puede cambiar su secuencia. Sin embargo, cualquier ejercicio de gestión de riesgo debe realizar estos procesos de una forma u otra, en la siguiente tabla compara los procesos previstos por los tres principales estándares.[3] ISACA Riesgo es marco es más reciente. El riesgo es practicante-guía[11] compara riesgo e ISO 27005. Las comparaciones globales se ilustran en la siguiente tabla.

| ISO/IEC 27005:2008 | BS 7799-3 | SP 800-30 | Riesgo es |

|---|---|---|---|

| Establecimiento del contexto | Contexto organizacional | RG y RE dominios más precisamente

|

|

| Evaluación de riesgos | Evaluación de riesgos | Evaluación de riesgos | RE2 proceso incluye:

En general, los elementos y como se describe en el proceso de ISO 27005 están incluidos en riesgo; Sin embargo, algunos están estructurados y llamados diferentemente. |

| Tratamiento de riesgos | Tratamiento y toma de decisiones de gestión de riesgo | Mitigación de riesgos |

|

| Aceptación del riesgo | Rg3.4 aceptar lo riesgo | ||

| Comunicación de riesgos | Actividades de gestión de riesgo en curso |

|

|

| El riesgo de monitoreo y revisión | Evaluación y valoración |

|

Debido a la naturaleza probabilística y la necesidad de análisis de costo beneficio, se gestionan los riesgos es siguiendo un proceso que por consiguiente a NIST SP 800-30 puede dividirse en los siguientes pasos:[8]

- evaluación de riesgos,

- mitigación de riesgos, y

- evaluación y evaluación.

Gestión de riesgos eficaz debe estar totalmente integrada en el Ciclo de vida de desarrollo de sistemas.[8]

Información Análisis de riesgos llevó a cabo en las aplicaciones, las instalaciones de computadoras, redes y sistemas en desarrollo deben realizarse utilizando metodologías estructuradas.[12]

Establecimiento del contexto

Este paso es el primer paso en ISO ISO/IEC 27005 marco. La mayoría de las actividades primarias está prevista como el primer proceso secundario de evaluación de riesgos según NIST SP 800-30. Este paso implica la adquisición de toda la información relevante sobre la organización y la determinación de los criterios básicos, propósito, alcance y los límites de las actividades de gestión de riesgos y la organización a cargo de las actividades de gestión de riesgos. El propósito es generalmente el cumplimiento de los requisitos legales y proporcionar evidencia de la debida diligencia apoyando una SGSI. Eso puede ser certificado. El alcance puede ser un plan informes de incidentes, un plan de continuidad del negocio.

Otra área de aplicación puede ser la certificación de un producto.

Los criterios incluyen la evaluación del riesgo, aceptación de riesgo y criterios de evaluación de impacto. Estos están condicionados por:[13]

- requisitos legales y reglamentarios

- el valor estratégico para el negocio de los procesos de información

- partes interesadas expectativas

- consecuencias negativas para la reputación de la organización

Establecer el alcance y los límites, debe estudiarse la organización: su misión, sus valores, su estructura; su estrategia, sus ubicaciones y entorno cultural. Las limitaciones (presupuestarias, culturales, políticas, técnicas) de la organización deben ser recogidos y documentados como guía para los próximos pasos.

Organización para la gestión de la seguridad

Se prevé la puesta en marcha de la organización encargada de la gestión de riesgos como parcialmente cumpliendo con el requisito de proporcionar los recursos necesarios para establecer, implementar, operar, supervisar, revisar, mantener y mejorar un SGSI.[14] Los papeles principales dentro de esta organización son:[8]

- Alta gerencia

- Director de información (CIO)

- Propietarios del sistema e información

- los negocios y los gerentes funcionales

- el Oficial de seguridad de sistemas de información (OISS) o Oficial de seguridad de la información (CISO)

- Profesionales de seguridad IT

- Formadores de conciencia de seguridad

Evaluación de riesgos

Gestión de riesgos es una actividad recurrente que se ocupa del análisis, planificación, implementación, control y seguimiento de las medidas implementadas y la política de seguridad forzadas. Por el contrario, se ejecuta la evaluación del riesgo en tiempo discreto de puntos (por ejemplo una vez al año, en la demanda, etc.) y, hasta la realización de la próxima evaluación - proporciona una visión temporal de los riesgos evaluados y parametrizar todo el proceso de gestión de riesgos. Este punto de vista de la relación de gestión del riesgo para la evaluación del riesgo se muestra en la figura adoptada de octava.[2]

Evaluación del riesgo a menudo se lleva a cabo en más de una iteración, la primera es una evaluación de alto nivel para identificar altos riesgos, mientras que las otras iteraciones el análisis detallan de los principales riesgos y otros riesgos.

Según Centro de formación y entrenamiento de aseguramiento de la información nacional evaluación del riesgo en el área de ti es:[9]

- Un estudio de las vulnerabilidades, amenazas, probabilidad, pérdida o impacto y eficacia teórica de las medidas de seguridad. Los administradores utilizar los resultados de una evaluación del riesgo para desarrollar las especificaciones y requisitos de seguridad.

- El proceso de evaluación de amenazas y vulnerabilidades, conocidas y postulado, para determinar la pérdida esperada y establecer el grado de aceptabilidad de las operaciones del sistema.

- La identificación de los activos de una instalación específica de ADP, las amenazas a los activos y la vulnerabilidad de las instalaciones ADP a esas amenazas.

- Un análisis de activos del sistema y las vulnerabilidades para establecer una pérdida esperada de ciertos eventos basados en calcula probabilidades de ocurrencia de esos eventos. El propósito de una evaluación del riesgo es determinar si las contramedidas son adecuadas para reducir la probabilidad de pérdida o el impacto de la pérdida a un nivel aceptable.

- Una herramienta de gestión que proporciona un enfoque sistemático para determinar el valor relativo y la sensibilidad de activos instalación informática, evaluación de vulnerabilidades, evaluar la expectativa de pérdida o percibe los niveles de exposición de riesgo, evaluar características de protección existentes y alternativas de protección adicional o la aceptación de riesgos y documentar las decisiones de gestión. Decisiones para la implementación de características de protección adicional normalmente se basan en la existencia de una relación razonable entre costo/beneficio de la salvaguarda y sensibilidad y valor de los activos que deben protegerse. Las evaluaciones de riesgos pueden variar de una revisión informal de una instalación de pequeña escala del microordenador para un análisis más formal y totalmente documentado (i. e., análisis de riesgos) de una instalación de equipo de gran escala. Metodologías de evaluación de riesgo pueden variar desde enfoques cualitativos o cuantitativos a cualquier combinación de estos dos enfoques.

ISO 27005 marco

Evaluación del riesgo recibe como entrada la salida del paso anterior Establecimiento del contexto; la salida es la lista de riesgos evaluados priorizada según criterios de evaluación de riesgo. El proceso puede dividido en los siguientes pasos:[13]

- Análisis de riesgos, divididas en:

- Identificación de riesgos

- Estimación de riesgos

- Evaluación del riesgo

La siguiente tabla compara estos procesos ISO 27005 con Riesgo es procesos de marco:[11]

| ISO 27005 | Riesgo es |

|---|---|

| Análisis de riesgos |

|

| Identificación de riesgos | Este proceso se incluye en RE2.2 estimación es riesgo. La identificación de riesgos compone de los siguientes elementos:

|

| Estimación de riesgos | RE2.2 estimación es riesgo |

| Evaluación del riesgo | RE2.2 estimación es riesgo |

El ISO/IEC 27002:2005 Código de prácticas para administración de información de seguridad recomienda las siguientes ser examinadas durante una evaluación del riesgo:

- política de seguridad,

- Organización de seguridad de la información

- gestión de activos,

- recursos humanos seguridad,

- física y seguridad ambiental,

- comunicaciones y gerencia de operaciones,

- control de acceso,

- adquisición de sistemas de información, desarrollo y mantenimiento, (véase Ciclo de vida de desarrollo de sistemas)

- seguridad de la información gestión de incidencias,

- continuidad del negocio gestión, y

- cumplimiento de normas.

Identificación de riesgos

Identificación de riesgos señala lo que podría causar una pérdida potencial; los siguientes son para identificarse:[13]

- activos, primaria (es decir, los procesos de negocio e información relacionada) y apoyo (es decir, hardware, software, personal, sitio, estructura de la organización)

- amenazas

- existentes y previstas medidas de seguridad

- vulnerabilidades

- consecuencias

- procesos de negocio relacionados

La salida del proceso secundario se compone de:[13]

- lista de activos y procesos de negocio relacionados a riesgo de ser manejado con lista asociada de amenazas existentes y previstas medidas de seguridad

- lista de vulnerabilidades sin relación a cualquier amenaza identificada

- lista de escenarios de incidente con sus consecuencias.

Estimación de riesgos

Existen dos métodos de evaluación de riesgos en el campo de la seguridad de información, cualitativa y cuantitativa.[15]

Evaluación de riesgos puramente cuantitativa es un cálculo matemático basado en métricas de seguridad en el activo (sistema o aplicación). Para cada uno escenario de riesgo, tomando en consideración las diferentes factores de riesgo un Expectativa de pérdida simple Se determina (SLE). Entonces, teniendo en cuenta la probabilidad de ocurrencia basándose en determinado período, por ejemplo, la tasa anual de ocurrencia (ARO), la Expectativa de pérdida anual se determina como el producto de ARO X SLE.[5] Es importante señalar que los valores de activos a tener en cuenta son los de todos los involucrados activos, no sólo el valor de los recursos directamente afectados.

Por ejemplo, si consideras que la situación de riesgo de un Robo del ordenador portátil amenaza, usted debe considerar el valor de los datos (un hipervínculo activo) contenido en el ordenador y la reputación y la responsabilidad de la empresa (otros activos) derivados de la pérdida de disponibilidad y confidencialidad de los datos que podrían estar involucrados. Es fácil comprender que activos intangibles (datos, reputación, responsabilidad) puede valer mucho más que física recursos en riesgo (el hardware del ordenador portátil en el ejemplo).[16] Valor de los activos intangibles pueden ser enorme, pero no es fácil evaluar: esto puede ser una consideración contra un enfoque cuantitativo puro.[17]

Evaluación del riesgo cualitativo (tres a cinco pasos la evaluación, desde muy alto a bajo) se realiza cuando la organización requiere realizar una evaluación del riesgo en un tiempo relativamente corto para cumplir con un presupuesto pequeño, una cantidad importante de datos relevantes no está disponible, o las personas que realizan la evaluación no tienen los sofisticados matemáticos, financieros y el riesgo de conocimientos de evaluación requerida.[15] Evaluación del riesgo cualitativa puede realizarse en un período corto de tiempo y con menos datos. Normalmente se realizan evaluaciones de riesgo cualitativo a través de entrevistas a una muestra de personal de todos los grupos relevantes dentro de una organización encargada de la seguridad de los activos está evaluando. Las evaluaciones de riesgos cualitativos son descriptivas versus mensurable. Una clasificación cualitativa se hace generalmente seguido por una evaluación cuantitativa de los riesgos más altos para ser comparado con los costos de las medidas de seguridad.

Estimación de riesgos tiene como entrada la salida de análisis de riesgo y puede dividirse en los siguientes pasos:

- evaluación de las consecuencias a través de la valoración de activos

- evaluación de la probabilidad de que el incidente (a través de la valoración de la amenaza y vulnerabilidad)

- asignar valores a la probabilidad y consecuencia de los riesgos

La salida es la lista de riesgos con niveles de valor asignados. Eso puede ser documentado en un registro de riesgos

Durante la estimación de riesgos generalmente hay tres valores de un determinado activo, uno por la pérdida de una de las propiedades de la CIA: la confidencialidad, integridad, disponibilidad.[18]

Evaluación del riesgo

El proceso de evaluación de riesgo recibe como entrada la salida del proceso de análisis de riesgos. Se compara cada nivel de riesgo según los criterios de aceptación del riesgo y dar prioridad a la lista de riesgo con las indicaciones de tratamiento de riesgo.

Marco NIST SP 800 30

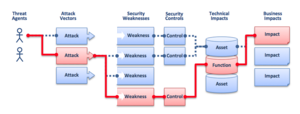

Para determinar la probabilidad de un futuro evento adverso, amenazas que es sistema debe ser en conjunto con el potencial vulnerabilidades y el controles en su lugar para el sistema.

Impacto se refiere a la magnitud del daño que podría ser causado por el ejercicio de una amenaza de vulnerabilidad. El nivel de impacto se rige por los impactos potenciales de la misión y produce un valor relativo para los activos y recursos afectados (por ejemplo, la sensibilidad de la criticidad de los datos y los componentes del sistema IT). El evaluación de riesgos metodología abarca nueve pasos principales:[8]

- Paso 1 sistema caracterización

- Paso 2 amenaza identificación

- Paso 3 identificación de vulnerabilidad

- Análisis de Control de paso 4

- Paso 5 probabilidad determinación

- Análisis del impacto del paso 6

- Determinación del riesgo de paso 7

- Recomendaciones de Control de paso 8

- Paso 9 resultados documentación

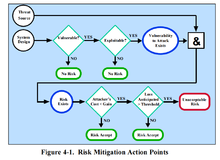

Mitigación de riesgos

Mitigación de riesgos, el segundo proceso según SP 800-30, el tercero según ISO 27005 de gestión de riesgos, implica priorizar, evaluar e implementar los controles adecuados de reducción del riesgo recomendados desde el proceso de evaluación de riesgo. Debido a la eliminación de todo el riesgo es generalmente imposible o casi imposible, es la responsabilidad de directivos y gerentes funcionales y de negocios para usar el método de costo mínimo e implementar los controles más adecuados para disminuir el riesgo de la misión a un nivel aceptable, con mínima adverso impacto sobre los recursos y la misión de la organización.

ISO 27005 marco

El tratamiento riesgo proceso objetivo seleccionar las medidas de seguridad para:

- reducir

- retener

- evitar

- transferencia

riesgo y producir un riesgo plan de tratamiento, que es la salida del proceso con los riesgos residuales condicionado a la aceptación de la gestión.

Hay una lista para seleccionar las medidas de seguridad apropiadas,[14] Pero depende de la organización sola para elegir el más adecuado uno según su estrategia de negocios, las limitaciones del entorno y las circunstancias. La elección debe ser racional y documentada. La importancia de aceptar el riesgo de que es demasiado costoso reducir es muy alta y conducido al hecho de que el riesgo de aceptación se considera un proceso separado.[13]

Transferencia del riesgo se aplican donde el riesgo tiene un muy alto impacto Pero no es fácil reducir significativamente la probabilidad mediante controles de seguridad: el seguros Premium debe compararse contra los costos de mitigación, eventualmente evaluar una estrategia mixta para tratar parcialmente el riesgo. Otra opción es externalizar el riesgo a alguien más eficiente para manejar el riesgo.[19]

Evitar riesgos describir cualquier acción donde formas de negocios han cambiado para evitar cualquier ocurrencia de riesgo. Por ejemplo, la opción de no almacenar información sensible sobre los clientes puede ser una evitación del riesgo de que los datos del cliente pueden ser robados.

El riesgos residuales, es decir, escariar riesgo después de haber tomado la decisión de tratamiento de riesgo, debe estimarse para asegurar que se consigue una protección suficiente. Si el riesgo residual es inaceptable, el proceso de tratamiento del riesgo debe ser iterado.

Marco NIST SP 800 30

Mitigación de riesgos es una metodología sistemática utilizada por directivos para reducir el riesgo de la misión.[8]

Mitigación de riesgos puede ser alcanzado a través de cualquiera de las siguientes opciones de mitigación de riesgos:

- Asunción de riesgos. Para aceptar el riesgo potencial y continuar operando el sistema o para implementar controles para reducir el riesgo a un nivel aceptable

- Evitar riesgos. Para evitar el riesgo mediante la eliminación de la causa de riesgo o consecuencia (por ejemplo, renunciar a ciertas funciones del sistema o apagar el sistema cuando se identifican riesgos)

- Limitación de riesgo. Para limitar el riesgo mediante la implementación de controles que reduzcan al mínimo los efectos adversos de una amenaza ejercer una vulnerabilidad (por ejemplo, uso de apoyo, controles preventivos, detectives)

- Planificación de riesgos. Para gestionar el riesgo mediante el desarrollo de un plan de mitigación de riesgos que prioriza, implementa y mantiene controles

- Investigación y reconocimiento. Para reducir el riesgo de pérdida por reconocer la vulnerabilidad o fallo e investigar los controles para corregir la vulnerabilidad

- Transferencia de riesgo. Para transferir el riesgo mediante el uso de otras opciones para compensar la pérdida, como la compra de un seguro.

Dirección los mayores riesgos y se esfuerzan para la mitigación del riesgo suficiente al menor costo, con un impacto mínimo sobre las capacidades de otra misión: esta es la propuesta contenida en[8]

Comunicación de riesgos

Comunicación de riesgos es un proceso horizontal que interactúa de forma bidireccional con todos los otros procesos de gestión de riesgos. Su propósito es establecer un entendimiento común de todos los aspectos de riesgo entre las partes interesadas de la organización. Establecer un entendimiento común es importante, ya que influye en las decisiones a ser tomadas. El método de Resumen de reducción de riesgo [20] está diseñado específicamente para este proceso. Se presenta un resumen comprensible de la coherencia de los riesgos, las medidas y riesgos residuales para lograr este entendimiento común.

El riesgo de monitoreo y revisión

Gestión del riesgo es una constante, interminable proceso. Dentro de esta seguridad de proceso implementado medidas regularmente monitoreadas y revisadas para garantizar que funcionan según lo previsto y que los cambios en el entorno de los prestados ineficaz. Amenazas, vulnerabilidades y los requerimientos del negocio pueden cambiar con el tiempo.

Auditorías periódicas deben programarse y deben ser realizadas por un partido independiente, es decir, alguien no bajo el control de los cuales es responsable de la implementación o gestión diaria de SGSI..

Evaluación de IT

Controles de seguridad deberán validarse. Controles técnicos son posibles sistemas complejos que son probados y verificados. La parte más difícil para validar es conocimientos de controles de procedimiento y la efectividad de la aplicación real en asuntos cotidianos de los procedimientos de seguridad.[8]

Evaluación de la vulnerabilidad, tanto internos como externos, y Ensayo de penetración son instrumentos para verificar el estado de los controles de seguridad.

Auditoría de seguridad de tecnología de información es un control organizacional y de procedimiento con el objetivo de evaluar la seguridad. Los sistemas de organización la mayoría evolucionan muy rápidamente. Gestión del riesgo debe hacer frente a estos cambios a través de autorización de cambio después de riesgo re evaluación de los procesos y sistemas afectados y revisar periódicamente los riesgos y medidas de mitigación.[5]

Monitoreo de eventos del sistema según una estrategia de supervisión de seguridad, una validación de seguridad y plan de respuesta a incidentes y métricas son las actividades fundamentales para asegurar que se obtiene un nivel óptimo de seguridad.

Es importante monitorear las nuevas vulnerabilidades, aplicar procedimientos y controles de seguridad técnica como regularmente actualización de softwarey evaluar otros tipos de controles para lidiar con ataques de día cero.

La actitud de las personas involucradas a punto de referencia contra mejores prácticas y seguir los seminarios de asociaciones profesionales en el sector son factores para asegurar el estado del arte de una organización práctica de gestión de riesgos de ti.

Integración de gestión de riesgos en el ciclo de vida de desarrollo de sistema

Gestión de riesgos eficaz debe estar totalmente integrada en el SDLC. SDLC de un sistema consta de cinco fases: iniciación, desarrollo o la adquisición, implementación, operación o mantenimiento y eliminación. La metodología de gestión de riesgo es el mismo independientemente de la fase SDLC para lo cual se está llevando a cabo la evaluación. Gestión de riesgos es un proceso iterativo que puede realizarse durante cada fase importante de la SDLC.[8]

| Fases SDLC | Características de la fase | Apoyo de las actividades de gestión de riesgos |

|---|---|---|

| Fase 1: iniciación | Se expresa la necesidad de un sistema y se documenta el propósito y el alcance del sistema | Los riesgos identificados son utilizados para apoyar el desarrollo de los requisitos del sistema, incluyendo los requisitos de seguridad y un concepto de seguridad de las operaciones (estrategia) |

| Fase 2: Desarrollo o adquisición | El sistema es diseñado, adquirido, programado, desarrollado o lo contrario construido | Los riesgos identificados durante esta fase pueden utilizarse para apoyar los análisis de seguridad del sistema que pueden llevar a intercambios de arquitectura y diseño durante el desarrollo del sistema |

| Fase 3: implementación | Las características de seguridad del sistema deben ser configuradas, habilitadas, comprobadas y verificadas | El proceso de gestión de riesgo apoya la evaluación de la implementación del sistema contra sus requisitos y dentro de su entorno operativo modelado. Las decisiones con respecto a los riesgos identificados deben tomarse antes de la operación del sistema |

| Fase 4: Operación o mantenimiento | El sistema realiza sus funciones. Normalmente el sistema se está modificando de manera continua a través de la adición de hardware y software y por cambios en los procesos organizacionales, políticas y procedimientos | Se realizan actividades de gestión de riesgo para la reautorización del sistema periódico (o reaccreditation) o cuando se realizan cambios importantes en un sistema en su entorno de producción operativa, (por ejemplo, nuevas interfaces de sistema) |

| Fase 5: eliminación | Esta fase puede implicar la disposición de información, hardware y software. Las actividades pueden incluir moviendo, archiving, descartar, o destruir información y desinfectar el hardware y software | Se realizan actividades de gestión de riesgos para los componentes del sistema que serán eliminados o sustituidos para asegurar que el hardware y software Deseche adecuadamente, que datos residuales es manejados apropiadamente, y que la migración de sistema se lleva a cabo en forma segura y sistemática |

NIST SP 800-64[21] se dedica a este tema.

Integración temprana de la seguridad en el SDLC permite a las agencias para maximizar el retorno sobre la inversión en sus programas de seguridad, a través de:[21]

- Identificación temprana y mitigación de vulnerabilidades de seguridad y configuraciones incorrectas, resultando en menor costo de implementación del control de seguridad y mitigación de vulnerabilidad;

- Conciencia del potencial ingeniería desafíos causados por los controles de seguridad obligatorios;

- Identificación de compartida servicios de seguridad y la reutilización de las estrategias de seguridad y herramientas para reducir los costos de desarrollo y programación mejorando la postura de seguridad a través de métodos probados y técnicas; y

- Facilitación del Ejecutivo toma de decisiones mediante una gestión integral del riesgo en una manera oportuna.

Esta guía[21] se centra en los componentes de seguridad de la información del SDLC. En primer lugar, se proporcionan descripciones de las funciones clave de seguridad y responsabilidades que son necesarios en la evolución de sistemas de información más. En segundo lugar, suficiente información sobre el SDLC se proporciona para permitir a una persona que no conoce el proceso SDLC para entender la relación entre la seguridad de la información y el SDLC. El documento integra las medidas de seguridad en el lineal, secuencial (a.k.a. cascada) SDLC. Los cinco pasos SDLC citado en el documento es un ejemplo de uno de los métodos de desarrollo y no pretende exigir esta metodología. Por último, SP 800-64 ofrece visión proyectos e iniciativas que no se definen claramente como desarrollos basados en SDLC, como arquitecturas orientadas a servicios, Cruz-organización proyectos y desarrollos de instalaciones IT.

Seguridad puede incorporarse en la adquisición de sistemas de información, desarrollo y mantenimiento mediante la implementación de prácticas de seguridad eficaces en las siguientes áreas.[22]

- Requisitos de seguridad para los sistemas de información

- Correcto procesamiento de aplicaciones

- Controles criptográficos

- Seguridad de archivos del sistema

- Seguridad en los procesos de desarrollo y soporte

- Técnica gestión de vulnerabilidades

Seguridad de sistemas de información comienza con la incorporación de seguridad en el proceso de requisitos para cualquier nueva aplicación o sistema de mejora. Seguridad debe ser diseñado en el sistema desde el principio. Los requisitos de seguridad se presentan al vendedor durante la fase de requisitos de la compra de un producto. Prueba formal debe realizarse para determinar si el producto cumple con las especificaciones de seguridad necesarias antes de comprar el producto.

En aplicaciones de procesamiento correcto es esencial para evitar errores y para mitigar la pérdida, modificación no autorizada o uso indebido de la información. Técnicas de codificación eficaz incluyen la validación de entrada y salida de datos, protegiendo la integridad del mensaje mediante la encriptación, comprobación de errores de procesamiento y la creación de registros de actividad.

Aplicado correctamente, los controles criptográficos proporcionan mecanismos eficaces para la protección de la confidencialidad, autenticidad e integridad de la información. Una institución debe desarrollar políticas sobre el uso de cifrado, incluyendo la adecuada gestión de claves. Cifrado de disco es una forma de proteger los datos en reposo. Datos en tránsito pueden ser protegidos de alteración y no autorizados de visualización utilizando certificados SSL emitidos por una autoridad certificadora que ha implementado una infraestructura de clave pública.

Archivos del sistema utilizados por las aplicaciones deben estar protegidos con el fin de garantizar la integridad y estabilidad de la aplicación. Usando los repositorios de código fuente con control de versiones, pruebas exhaustivas, retroceda planes de producción y acceso adecuado al código del programa son algunas medidas eficaces que pueden utilizarse para proteger los archivos de la aplicación.

Seguridad en los procesos de desarrollo y el apoyo es una parte esencial de un proceso de control de producción y aseguramiento de calidad integral y generalmente implica capacitación y continua supervisión por el personal más experimentado.

Las aplicaciones deben ser monitoreados y parches para vulnerabilidades técnicas. Procedimientos para la aplicación de parches deben incluir evaluando los parches para determinar su idoneidad, y sea o no pueden ser retirados con éxito en el caso de un impacto negativo.

Crítica de la gestión de riesgos como una metodología

Gestión del riesgo como una metodología científica ha sido criticada como ser superficial.[3] Programas principales que implica la gestión del riesgo aplicada a sistemas informáticos de grandes organizaciones como FISMA ha sido criticado.

La metodología de gestión de riesgo se basa en fundamentos científicos de Estadística de la toma de decisiones: en efecto, evitando la complejidad que acompaña al formal modelo probabilístico de riesgos e incertidumbre, gestión de riesgos se parece más a un proceso que intenta adivinar más formalmente predecir el futuro sobre la base de datos estadísticos. Es muy subjetivo en evaluar el valor de los activos, la probabilidad de ocurrencia de las amenazas y la importancia del impacto.

Habiendo examinado este críticas la gestión del riesgo es un instrumento muy importante en el diseño, implementación y operación de sistemas de información segura porque sistemáticamente clasifica y conduce el proceso de decidir cómo tratar los riesgos. Su uso está previsto por las normas legislativas en muchos países. No ha surgido una mejor manera de lidiar con el tema.[3]

Métodos de gestión de riesgo

Es muy difícil para la mayoría de los métodos que apoyan al menos parcialmente el proceso de gestión de riesgo es la lista. Esfuerzos en este sentido fueron hechos por:

- NIST Descripción de automatizado de riesgo gestión de paquetes que NIST/NCSC riesgo gestión investigación laboratorio ha examinado, 1991 actualizada

- ENISA[23] en 2006; una lista de métodos y herramientas está disponible en línea con un motor de comparación.[24] Entre ellos los más utilizados son:[3]

- CRAMM Desarrollado por británicos es obediente al gobierno ISO/IEC 17799, Ley Gramm-Leach-Bliley (GLBA) y Health Insurance Portability and Accountability Act (HIPAA)

- EBIOS desarrollado por el gobierno francés es compatible con las normas de seguridad importantes: ISO/IEC 27001, ISO/IEC 13335, ISO/IEC 15408, ISO/IEC 17799 y ISO/IEC 21287

- Normas de buenas prácticas desarrollado por Foro de seguridad de la información (ISF)

- Mehari desarrollado por Clusif Club de la Sécurité de l ' Information Français

- Desarrollado por la Universidad Carnegie Mellon, SEI (octavaSoftware Engineering Institute) El enfoque amenaza operacionalmente crítico, activos y vulnerabilidad EvaluationSM (octava) define una evaluación estratégica basada en riesgos y la planificación técnica para la seguridad.

- ÉL-Grundschutz (IT Baseline protección Manual) desarrollado por la Oficina Federal para la seguridad de información (BSI) (Alemania); ÉL-Grundschutz proporciona un método para una organización establecer un sistema de información de gestión seguridad (SGSI). Se compone de dos recomendaciones de seguridad IT genéricas para establecer un proceso de seguridad es aplicable y recomendaciones técnicas detalladas para lograr el nivel de seguridad es necesario para un dominio específico

Informe ENISA[2] clasifica los diferentes métodos con respecto a la integridad, la disponibilidad gratuita, herramientas de apoyo; el resultado es que:

- EBIOS, métodos de ISF, él-Grundschutz cubren profundamente todos los aspectos (identificación de riesgos, análisis de riesgos, evaluación de riesgos, evaluación de riesgos, tratamiento de riesgos, aceptación del riesgo, comunicación de riesgos),

- EBIOS y él-Grundschutz son los únicos disponibles gratuitamente y

- Sólo EBIOS dispone de una herramienta de código abierto para apoyarla.

El Análisis de factor de riesgo de información Documento principal (FAIR), "una introducción a Factor de análisis de riesgo (Feria de información)", riesgo Management Insight LLC, noviembre de 2006;[17] indicar que la mayoría de los métodos sobre la falta de definición rigurosa del riesgo y sus factores. Es justa no otra metodología para abordar la gestión de riesgos, pero es un complemento metodologías existentes.[25]

Feria ha tenido una buena aceptación, principalmente por El Open Group y ISACA.

ISACA desarrolló una metodología, llamada Riesgo es, para abordar diversos tipo de lo relacionados con riesgos, riesgos relacionados con la seguridad principalmente. Está integrado con COBIT, un marco general para gestionarla. Riesgo tiene un concepto más amplio de Riesgo que otras metodologías, abarca no sólo lo negativo impacto de las operaciones y prestación de servicios que puede traer la destrucción o reducción del valor de la organización, sino también la benefit\value permitiendo el riesgo asociado a faltantes oportunidades para utilizar la tecnología para habilitar o mejorar negocios o el IT proyectos para aspectos como gastan de más o tardía entrega con impacto en el negocio adversas.[1]

El"Construir seguridad en"iniciativa de Departamento de seguridad nacional de ESTADOS UNIDOS, Feria de cites.[26] La iniciativa de construir seguridad en es un esfuerzo colaborativo que proporciona prácticas, herramientas, directrices, normas, principios y otros recursos que los desarrolladores de software, arquitectos y profesionales de la seguridad pueden utilizar para crear seguridad en el software en cada fase de su desarrollo. Así que es principalmente dirección Asegure la codificación.

Estándares

Hay una serie de normas sobre Riesgo y administración de riesgos de ti. Para una descripción vea el artículo principal.

Leyes

Véase también

- Control de acceso

- Activo (informática)

- Gestión de activos

- Evaluación

- Ataque (informática)

- Disponibilidad de

- Punto de referencia

- Mejores prácticas

- Continuidad del negocio

- Plan de continuidad del negocio

- Proceso de negocio

- Director de información

- Oficial de seguridad de la información

- COBIT

- Vulnerabilidades y exposiciones comunes (CVE)

- Comunicaciones

- Inseguridad informática

- Seguridad informática

- * Confidencialidad

- COSO

- Contramedida (computadora)

- CRAMM

- Sistema de puntuación de vulnerabilidades comunes (CVSS)

- Teoría de la decisión

- EBIOS

- ENISA

- Gestión de riesgos empresariales

- Seguridad ambiental

- Evaluación

- Explotar (seguridad informática)

- Análisis de factor de riesgo de información

- FISMA

- Revelación completa (seguridad informática)

- Ley Gramm-Leach-Bliley

- Health Insurance Portability and Accountability Act

- Departamento de seguridad nacional

- Recursos humanos

- Gestión de incidencias

- Seguridad de la información

- Foro de seguridad de la información

- Gestión de seguridad de la información

- Tecnología de la información

- Auditoría de seguridad de tecnología de información

- Seguros

- Integridad

- ISACA

- ISO/IEC 27001:2013

- Sistema de gestión de seguridad de información (SGSI)

- Tecnología de la información

- ISO

- ISO/IEC 15408

- ISO/IEC 17799

- ISO/IEC 27000-series

- ISO/IEC 27001

- ISO/IEC 27005

- ÉL-Grundschutz

- Riesgo

- Centro de formación y entrenamiento de aseguramiento de la información nacional

- Seguridad nacional

- NIST

- Mehari

- Metodología

- Organización

- OWASP

- Parche (informática)

- Ensayo de penetración

- Seguridad física

- Privacidad

- Cumplimiento de normas

- Riesgo

- Análisis de riesgos (ingeniería)

- Apetito de riesgo

- Evaluación de riesgos

- Factor de riesgo (informática)

- Gestión del riesgo

- Riesgo es

- Registro de riesgos

- Asegure la codificación

- Control de seguridad

- Política de seguridad

- Riesgo para la seguridad

- Servicio de seguridad (telecomunicaciones)

- Normas de buenas prácticas

- Partes interesadas (corporativa)

- Ciclo de vida de desarrollo de sistemas

- El Open Group

- Amenaza

- TRAC (ISMS)

- Vulnerabilidad

- Evaluación de la vulnerabilidad

- Gestión de vulnerabilidades

- w3af

- ataque de día cero

Referencias

- ^ a b c ISACA el riesgo lo marco (requerida registro)

- ^ a b c Gestión de riesgos de ENISA, inventario de evaluación de riesgo, página 46

- ^ a b c d e f Katsicas, K. Sokratis (2009). "35". En Vacca, John. Computadoras y manual de seguridad de la información. Publicaciones de Morgan Kaufmann. Elsevier Inc. p. 605. ISBN978-0-12-374354-1.

- ^ "El riesgo es una combinación de la probabilidad de ocurrencia de un evento peligroso o exposure(s) y la gravedad de la lesión o enfermedad que puede ser causada por el evento o exposure(s)" (OHSAS 18001: 2007).

- ^ a b c Caballero, Albert (2009). "14". En Vacca, John. Computadoras y manual de seguridad de la información. Publicaciones de Morgan Kaufmann. Elsevier Inc. p. 232. ISBN978-0-12-374354-1.

- ^ Gestión del riesgo

- ^ ISACA (2006). CISA Review Manual 2006. Asociación de Control y auditoría de sistemas de información. p. 85. ISBN1-933284-15-3.

- ^ a b c d e f g h i j k NIST SP 800-30 riesgo Management Guide for sistemas informáticos

- ^ a b NIATEC Glosario de términos

- ^ El riesgo es marco por ISACA, ISBN 978-1-60420-111-6

- ^ a b El riesgo es practicante de guía, apéndice 3 ISACA ISBN 978-1-60420-116-1 (requerida registro)

- ^ Estándar de la buena práctica de metodologías de análisis de riesgo de información Security Forum (ISF) sección SM3.4 información

- ^ a b c d e ISO/IEC, "tecnologías de la información, gestión de riesgos de seguridad seguridad técnicas-información" ISO/IEC FIDIS 27005:2008

- ^ a b ISO/IEC 27001

- ^ a b CISSP CBK guía oficial (ISC) 2. Gestión del riesgo: Publicaciones de Auerbach. 2007. p 1065.

- ^ Artículo CNN sobre un acuerdo de demanda colectiva para un asunto veterano robado del ordenador portátil

- ^ a b ,"Una introducción al análisis factorial de la información del riesgo (Feria)," el riesgo de Insight Management LLC, noviembre de 2006;

- ^ British Standard Institute "ISMSs-parte 3: directrices para la gestión de riesgo para la seguridad de la información" BS 7799-3

- ^ Costas Lambrinoudakisa, Stefanos Gritzalisa, Petros Hatzopoulosb, Athanasios N. Yannacopoulosb, Sokratis Katsikasa, "Un modelo formal para los precios de los contratos de seguros de los sistemas de información," normas de la computadora y Interfaces - volumen 27, número 5, junio de 2005, páginas 521-532 Doi:10.1016/j.CSI.2005.01.010

- ^ Sitio web RRO

- ^ a b c Consideraciones de seguridad NIST 800-64 en el ciclo de vida de desarrollo de sistema de información

- ^ EDUCAUSE Dashboard ISO 12

- ^ ENISA, inventario de gestión del riesgo / métodos de evaluación de riesgo

- ^ Inventario de gestión de riesgos / métodos de evaluación de riesgo

- ^ Taxonomía de riesgo estándar técnico ISBN 1-931624-77-1 Número de documento: C081 publicado por The Open Group, enero de 2009.

- ^ https://buildsecurityin.US-CERT.gov/BSI/articles/Best-Practices/Deployment/583-BSI.html

Enlaces externos

- El Institute of Risk Management (IRM) gestión del riesgo líder internacional de la educación profesional y entrenamiento corporal

- Guía de seguridad de información de Internet2: Prácticas eficaces y soluciones para la educación superior

- Gerencia - principios e inventarios para la gestión de riesgo de riesgo / herramientas y métodos de evaluación de riesgos, Fecha de publicación: 01 de junio de 2006 Autores: realizado por el departamento técnico de ENISA sección riesgo gestión

- Clusif Club de la Sécurité de l ' Information Français

- Guía de administración de riesgo NIST 800-30

- 800-39 NIST proyecto gestión de riesgo de los sistemas de información: una perspectiva organizacional

- Publicación FIPS 199, normas para la clasificación de seguridad federal información e información

- FIPS publicación 200 mínimos requisitos de seguridad Federal de informaciones y sistemas de información

- Guía del NIST 800-37 para aplicar el marco de gestión de riesgo a los sistemas de información Federal: un enfoque de ciclo de vida de seguridad

- FISMApedia es una colección de documentos y las discusiones se centraron en USA Federal, seguridad

- Anderson, K."Evaluación de las amenazas basadas en la inteligencia de infraestructuras y redes de información: un White Paper", 2005.

- Danny Lieberman "Utilizando un enfoque eminentemente práctico amenaza modelos cuantitativos para la seguridad de los datos", 2009